あなたの会社は大丈夫?企業がさらされるセキュリティリスクとUTM

「セキュリティに投資しても利益を生まない」「パソコンにアンチウィルスソフトを入れておけば十分だろう」と考えるマネジメント層も少なくありません。果たしてその認識は正しいのでしょうか?

IT企業に限らず、多くの産業においてアナログからデジタルへの移行が進んでいる現在、攻撃や脅威の種類も多様化しており、従来のパソコンにセキュリティソフトを入れておくだけでは不十分と言わざるをえません。

ここでは、企業にとってどのような脅威が存在するのか、それに対してどのように防御すれば良いのかを解説します。

目次

企業を狙うサイバー攻撃と事業に与える深刻な影響

2019年8月に情報処理推進機構(IPA)が発表した「情報セキュリティ10大脅威 2019」によると、企業や官公庁などの組織を狙った情報セキュリティの脅威として「標的型攻撃」「ビジネスメール詐欺」「ランサムウェア」がトップ3にランクインしています。

また、このようなインターネットから企業内への攻撃に加えて、「内部不正による情報漏洩」や「IoT機器の脆弱性」をついた攻撃等により、重要情報や個人情報が流出する脅威も顕在化しています。さらには、自社の重要拠点だけセキュリティ対策を施していても、製造、物流、販売を含むサプライチェーン全体の弱い部分を突いて組織内のネットワークに侵入する新たな攻撃手法も上位にランキングされています。

■情報セキュリティ10大脅威 2019「組織の脅威ランキング」

| 順位 | 脅威 |

|---|---|

| 1位 | 標的型攻撃による被害 |

| 2位 | ビジネスメール詐欺による被害 |

| 3位 | ランサムウェアによる被害 |

| 4位 | サプライチェーンの弱点を悪用した攻撃の高まり |

| 5位 | 内部不正による情報漏洩 |

| 6位 | サービス妨害攻撃によるサービスの停止 |

| 7位 | インターネットサービスからの個人情報の窃取 |

| 8位 | IoT機器の脆弱性の顕在化 |

| 9位 | 脆弱性対策情報の公開に伴う悪用増加 |

| 10位 | 不注意による情報漏洩 |

※情報処理推進機構 情報セキュリティ10大脅威 2019(2019年8月)

確かに、こうした攻撃の一部は、コンピューターなど端末(エンドポイント)を保護する「アンチウィルスソフト」でも防ぐことができるでしょう。しかし、多様化し高度化するサイバー攻撃の脅威に対しては万全とはいえません。

そこで、事業に悪影響を及ぼす代表的な例を解説します。

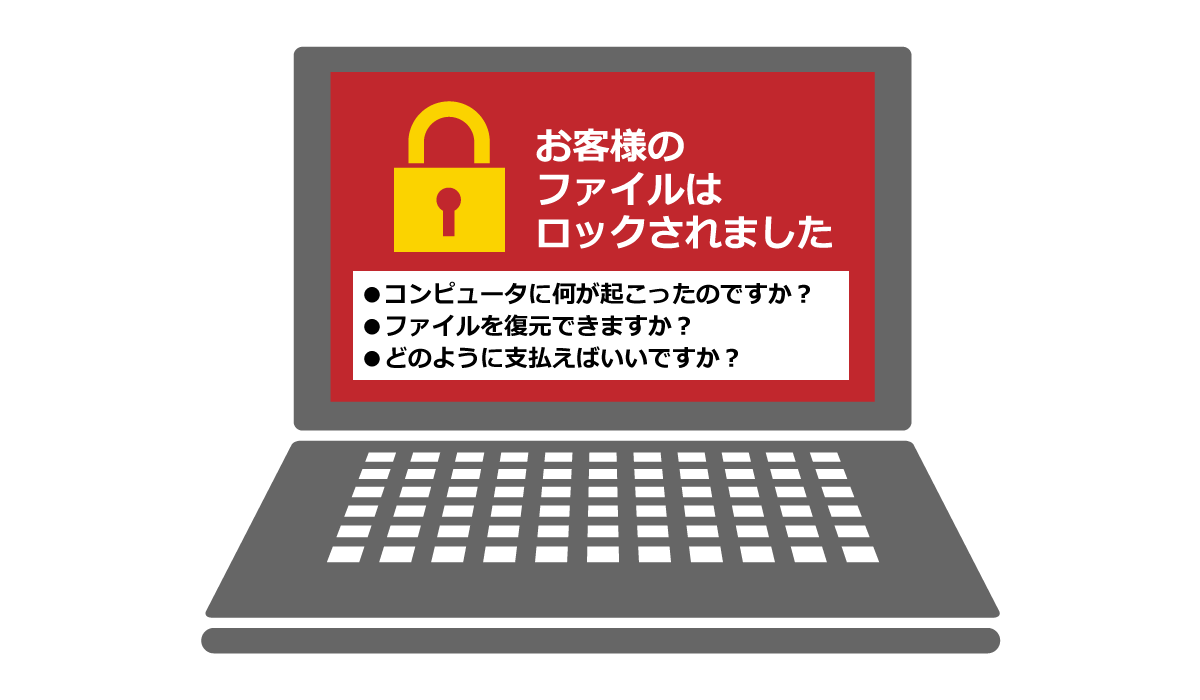

事業継続を脅かす身代金「ランサムウェア」

主にコンピューター上で有害な動作をする、悪意あるプログラムやコードは、その挙動から「コンピューターウィルス」「ワーム」「トロイの木馬」「スパイウェア」などに分類されます。これらを総称して「マルウェア(Malware)」と呼びますが、「ランサムウェア(Ransomware)」はこのマルウェアの一種です。

ランサムとは「身代金」という意味で、パソコンやスマートフォン、クラウドサービスに保存されているファイルを暗号化するなどしてアクセスできないようにし、その復旧に対してビットコインなどの金銭を支払うよう脅迫するものです。

ランサムウェアはファイルを復旧するために身代金を要求する

感染経路としては、ウェブやメール経由でダウンロードしたファイルから実行されるものから、OSやネットワーク上のサービスの脆弱性を突いて侵入するものまでさまざまです。

以前からある古典的なマルウェアと比べて、検出数は必ずしも多くはありませんが、新種が次々と登場することや脅迫に応じることで金銭的被害に直結しやすいことなどから、特に警戒が必要です。業務に不可欠な情報・ファイルへのアクセスを不可能にされることもあり、支払わざるを得ない状況に陥りやすいです。

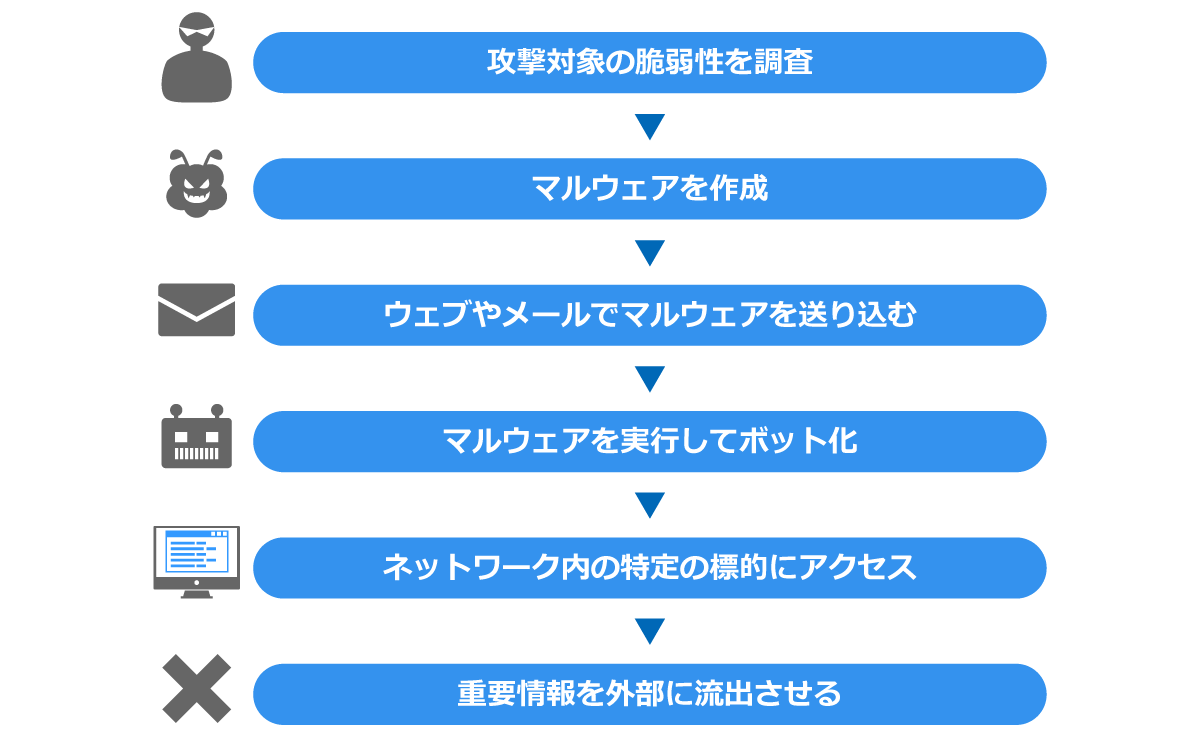

組織の重要情報を窃取する「標的型攻撃(サイバー攻撃)」

サイバー攻撃はランサムウェアのように、被害が表面化しやすいものばかりとは限りません。特定の企業や団体、官公庁などをターゲットとしてネットワーク内に侵入し、重要な情報を盗み出す手法全般を「標的型攻撃」と呼びます。攻撃は一般的に、次のようなステップで行われます。

■標的型攻撃の一般的なステップ

標準型攻撃は、ターゲットを入念に調査した上でネットワーク上の弱い部分を狙って行われる

マルウェアを実行すると、攻撃者がインターネットを介して指示(Command)と制御(Control)を行う「C&Cサーバー」のリモート管理下に置かれてしまいます。

標的型攻撃は、セキュリティの隙を突いて攻撃されるため防御することが難しく、被害が発覚するまで攻撃を受けていることにすら気づかないことが大半です。また、発覚後も攻撃元の特定が非常に困難なこと、持続的および執拗に攻撃が行われることも大きな問題です。なお、脅威が検出されずに、持続的に潜伏する高度な標的型攻撃のことを「APT攻撃(Advanced

Persistent Threat攻撃)」といいます。

いずれにせよ、情報流出を招いた場合、個人情報を取り扱う企業にとっては信用問題に関わりますし、特に知財を扱う企業では事業の継続すら脅かされることもあります。

ネットの事業活動を停止させる「サービス妨害攻撃」

標的型攻撃は、ネットワーク内の特定のサーバーを狙っていますが、同じ手法は不特定多数を狙った攻撃にも用いられます。

さまざまな手法でマルウェアを複数台のコンピューターへ連鎖的に潜伏させ、C&Cサーバーとボット化されたコンピューター群による「ボットネットワーク(ボットネット)」を形成します。そして、攻撃者からの遠隔指示によりボットネットワークは一斉に動作を開始し、ウェブサイトやサービスの負荷を高めて障害を発生させる「DDoS攻撃」や、フィッシング詐欺などを誘発する「スパムメール」の配信が行われるのです。

こうしたネットワーク経由の攻撃によって、攻撃された企業のウェブサイトが閲覧できなくなったり、提供しているサービスが停止したりといった被害が発生します。特に、ECサイトなど、稼働停止が売上に直結するサービスを展開している場合には甚大な被害が生じるでしょう。

さらに、IoT機器の普及により、このボットネットワークにパソコンやスマートフォン以外の機器も取り込まれてしまう事例が現れ始めています。ネットワークにつながる機器は、すべてこうしたサイバー攻撃の対象になりえます。

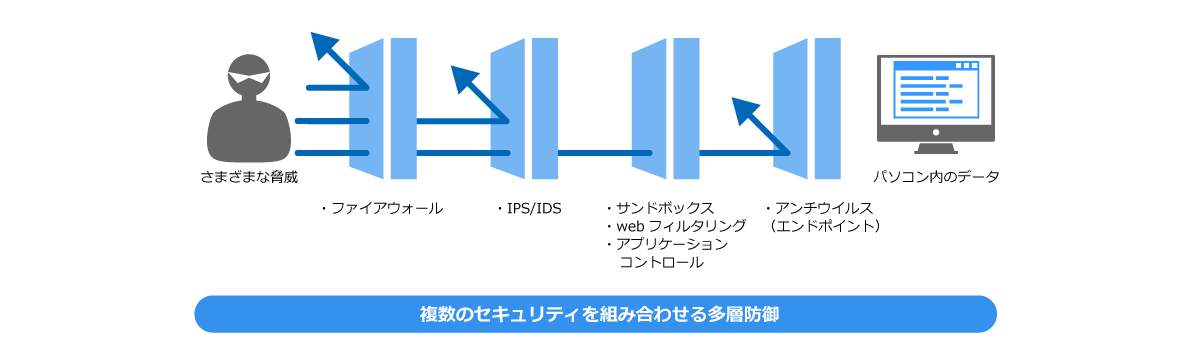

個々の端末でマルウェアを防ぐ

攻撃のきっかけとなるマルウェアの侵入や感染拡大を防ぐには、利用者のパソコンにインストールされているOSやアプリケーションの開発元から提供されるセキュリティパッチの適用が欠かせません。もちろん、こういったエンドポイント保護のための従来のアンチウィルスソフトも有用です。しかし、組織全体を防御するには個々の対策だけでは不十分で、さまざまなアプローチからのセキュリティ対策が求められます。

ネットワークの出入り口を防御する

外部のインターネットと通信する出入り口(ゲートウェイ)に「ファイアウォール」を設置して、悪意あるアクセスを防ぐ対策は以前から広く行われてきました。また、これを発展させて、ネットワークを流れるパケットの監視による不正アクセスの検知や、DDoS攻撃などを防ぐ「IDS・IPS」と呼ばれる機能を追加したセキュリティ機器もあります。

しかし、「迷惑メール」や関係者などを装った「詐欺メール」のような攻撃は、こうしたセキュリティを通過してしまうことが多く、不要なメールをブロックする「アンチスパム」機能も欠かせません。

内部から不正な通信を行うことを監視・制限する

ネットワークの内部から業務に無関係なサイトや不正なコンテンツが含まれるサイトへの危険なアクセスを防ぐ「Webフィルタリング」や、違法なP2P(Peer

to

Peer)ソフトなど許可していないアプリケーションの利用制限や監視をする「アプリケーションコントロール」も必要です。

さらに、それ自体はウィルスとしての振る舞いをしなくても不正な広告を表示する「アドウェア」や、「潜在的に迷惑なアプリケーション(PUA)」への対策も求められています。

UTMでセキュリティを統合管理する

個別にセキュリティ対策を積み重ねることは、設定の手間が増えるだけでなく、運用コストも大きくなる傾向があります。そこで、2000年代から登場したのが「UTM(Unified

Threat Management)」です。

UTMは「統合脅威管理」と訳され、文字どおりファイアウォールやIDS・IPS、アンチスパム、アンチウィルス、Webフィルタリングなど、インターネットゲートウェイを介するセキュリティ機能を「統合」し、これらを一元管理できます。

機器・サービスによっては、「VPN(仮想専用線)」によって拠点間の接続やリモートアクセスをセキュアに実現するものがあります。

提供形態としては、従来のファイアウォール機器の発展型としてハードウェアを設置する「アプライアンス型UTM」と、UTMの機能をクラウドで提供する「クラウド型UTM」に大別されます。

いずれもメリット・デメリットがありますが、クラウド型UTMのほうが、情報システム担当者の負担は少ないと言えるでしょう。

導入にあたっても、クラウド型UTMなら機器の初期費用働を抑えられるともに、クライアント数の追加や接続拠点の追加などに体操するためのスケールの変更が柔軟に行えるという利点もあります。

さらに、ネットワーク内のどこで何の脅威が発生しているかのログ分析の実施や、セキュリティオペレーション(インシデント通知等)等の運用を実施するサービスもあります。

多くのセキュリティ対策機能を一元管理できるので対応も迅速に行え、自社のセキュリティ人材の作業負荷を減らすことにもつながります。

安全を確保してこそ、真の「働き方改革」を実現できる

既存のファイアウォールやアプライアンス型UTMからクラウド型UTMへの移行に対して、若干の不安を感じる人もいるかもしれません。しかし、さまざまな業務用のクラウドサービスが普及し、モバイルファーストのICT活用が求められる現代において、組織のネットワークとインターネットとの関わり方は変化しており、それに対するセキュリティ対策も進化していく必要があります。

そして何より、社員が安心・安全にインターネット、クラウドサービスなどを活用することで、本来注力すべき業務に専念できること、さらにはリモートワークなど多様な働き方を支える仕組みをつくりやすくなることがクラウド型UTMの価値のひとつといえるかもしれません。

クラウド型UTMの登場により、被害を防ぐためだけの「守り」のセキュリティから、事業価値を高める「攻め」のセキュリティへと、大きな転換点を迎えようとしているのです。